Zwei Sicherheitsexpert:innen demonstrieren auf dem CCC-Kongress, wie leicht sie auf verschiedenen Wegen auf elektronische Patientenakten zugreifen können. Das Sicherheitskonzept der ePA ist aus ihrer Sicht gescheitert, kurz bevor diese bundesweit an den Start gehen soll.

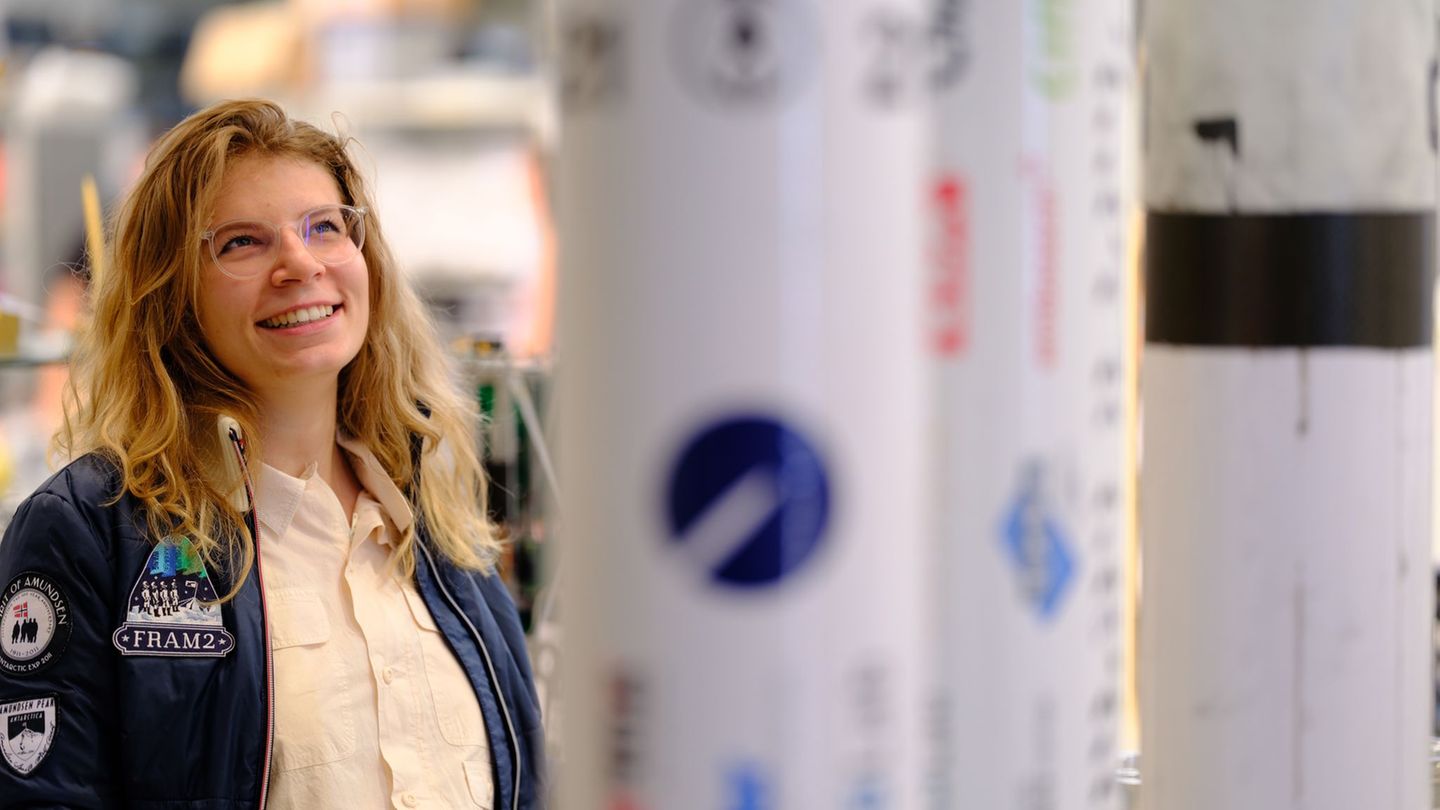

Martin Tschirsich und Bianca Kastl auf dem 38. Chaos Communication Congress in Hamburg – netzpolitik.org

Martin Tschirsich und Bianca Kastl auf dem 38. Chaos Communication Congress in Hamburg – netzpolitik.orgIm Februar 2025 kommt die elektronische Patientenakte (ePA) für all jene, die ihr nicht widersprechen. In der Akte sollen langfristig sämtliche Gesundheitsinformationen aller rund 74 Millionen gesetzlich Versicherten jeweils zusammenfließen.

Eine solch gewaltige Datensammlung birgt Risiken. Aus Gesundheitsdaten lassen sich sensible Informationen zu jeder einzelnen versicherten Person ableiten. Sie gelten daher als besonders schützenswert und sind zugleich hoch begehrt – bei Forschenden und Kriminellen gleichermaßen.

Das weiß auch Bundesgesundheitsminister Karl Lauterbach (SPD). Mantraartig versichert er, dass die ePA sicher sei. „Der Datenschutz und die Datensicherheit waren uns zu jedem Zeitpunkt der Einführung das wichtigste Anliegen“, betont der Minister. Und auch die Präsidentin des Bundesamtes für Sicherheit in der Informationstechnik (BSI), Claudia Plattner, lobt die ePA als „so sicher wie nur irgend möglich“. „Unsere Leute sind da mit der Zahnbürste drübergegangen“, so Plattner.

Offenbar waren sie dabei nicht gründlich genug, wie die Sicherheitsexpert:innen Bianca Kastl und Martin Tschirsich auf dem 38. Chaos Communication Congress in Hamburg zeigten. Kastl ist Vorsitzende des Innovationsverbunds Öffentliche Gesundheit e. V. und Kolumnistin bei netzpolitik.org. Tschirsich ist beim Chaos Computer Club aktiv und arbeitet im Bereich der Informationssicherheit.

Die beiden demonstrierten, wie sich Dritte mit geringem Aufwand und gleich auf mehreren Wegen Zugang zu den in jeder beliebigen ePA hinterlegten Gesundheitsdaten verschaffen können. Das Sicherheitskonzept der ePA ist damit aus ihrer Sicht gescheitert – nur wenige Wochen, bevor die elektronische Patientenakte bundesweit an den Start gehen soll.

Die ePA zu hacken, ist nicht schwer

Die elektronische Patientenakte gibt es als freiwillige Opt-in-Variante seit 2021. Ab 2025 soll sie für alle gesetzlich Versicherten standardmäßig verfügbar sein. Dann sollen Ärzt:innen dort Diagnosen, Laborberichte und andere medizinische Informationen eintragen können.

Kastl und Tschirsich ist es gelungen, an gültige Heilberufs- und Praxisausweise sowie an Gesundheitskarten von dritten Personen zu gelangen. Möglich machen dies Mängel in den Ausgabeprozessen, bei den Kartenherausgeberportalen sowie in der Kartenhandhabung im Alltag. Einige der gefundenen ePA-Lücken bestehen seit Jahren und haben auf dem Chaos Communication Congress quasi Tradition.

Die Gesundheitskarten der Versicherten und die Praxiskarten der Behandelnden dienen als Schlüssel, um auf die Daten der ePA zuzugreifen. Stecken Patient:innen ihre elektronische Gesundheitskarte in das Lesegerät einer Praxis, erhalten Ärzt:innen damit standardmäßig die Berechtigung, 90 Tage lang auf deren ePA zuzugreifen. Apotheken, der öffentliche Gesundheitsdienst und Arbeitsmediziner:innen bekommen standardmäßig drei Tage lang Einsicht.

An die elektronischen Gesundheitskarten auf die Namen Dritter sind Kastl und Tschirsich auf fast schon klassische Weise gelangt: mit Anrufen bei den Krankenversicherung. Zeitaufwand: 10 bis 20 Minuten. Ein Missbrauch dieser Karten sei künftig noch einfacher als in der Vergangenheit, weil die Sicherheitsstandards zuletzt gesenkt worden seien. Bislang brauchen alle Versicherten, die bisher freiwillig eine ePA nutzten, eine PIN – ähnlich wie bei einer Bankkarte. Diese Sicherheitsvorkehrung fällt bei der kommenden ePA-Version 3.0 weg, auf der die „ePA für alle“ beruht.

Praxiskarten „en masse“

Noch weiter gehen die Rechte, die Behandelnde mit Praxiskarten erhalten. Damit können sich Angreifende als Ärzt:innen ausgeben und so Zugriff auf die kompletten Daten von Arztpraxen erhalten – inklusive aller Bearbeitungsrechte, die Behandelnde haben. Ein einzelner kompromittierter Praxiszugang ermögliche dabei den Zugriff auf durchschnittlich rund 1.000 Patient:innen-Akten.

Solche Praxiskarten könnten sich Angreifende „en masse“ beschaffen, so Kastl und Tschirsich. Dafür müssen sie sich als Leistungserbringer ausgeben und als solche eine Sicherheitslücke in der Datenbank eines Kartenherausgeberportals mittels SQL-Injektion ausnutzen. Der Angriff sei aus der Ferne durchführbar und zeitlich etwas aufwändiger, sagt Tschirsich. „Der rechtmäßige Zugriff auf die Daten in der eigenen ePA ist weit komplizierter.“

Fernzugriff auf jede beliebige ePA

Noch effektiver sei der Zugriff über den Versichertenstammdatendienst (VSDD). Dieser Angriff sei möglich, weil die Ausweisnummer der elektronischen Gesundheitskarte – die Integrated Circuit Card Serial Number (ICCSN) – unsigniert und ohne Sicherheitsschlüssel an den VSDD übermittelt wird. Die ICCSN reiche aus, um die Gesundheitsdaten beliebiger Versicherter einzusehen. Die Zahlenfolge lässt sich zudem beliebig manipulieren, weil sie fortlaufend vergeben wird. „Kleiner Fehler, große Wirkung“, so Tschirsich.

Dieser Fehler sei der gematik bereits seit langem bekannt, sagen Kastl und Tschirsich, sie habe ihn in ihren Spezifikationen aber nicht behoben. Die gematik ist dafür zuständig, das digitale Großprojekt „ePA für alle“ umzusetzen, indem sie unter anderem die erforderlichen Standards definiert.

Der Aufwand bei dieser Methode falle größer aus. Angreifende benötigten dafür einen Zugang zur Telematikinfrastruktur. Die dafür erforderlichen Karten-Terminals gebe es allerdings bei kleinanzeigen.de gebraucht zu kaufen. Mitunter gibt es die SMC-B-Karte gleich dazu, mit der sich Praxen und Betriebe innerhalb der Telematikinfrastruktur digital identifizieren können. Damit könnten Angreifende ohne Gesundheitskarte aus der Ferne auf jede beliebige ePA zugreifen.

Verhallte Mahnungen des Bundesdatenschutzbeauftragten

Die Befürchtung, dass die ePA derart große Sicherheitslücken aufweist, gibt es bereits seit langem. Noch im Juni hatte der ehemalige Bundesdatenschutzbeauftragte Ulrich Kelber davor gewarnt, dass bei der ePA die Sicherheitsstandards gesenkt worden waren. „Das wird sich noch als Fehler in der Vertrauensbildung herausstellen“, so Kelber. Konkret bezog er sich dabei auf die herabgestuften Sicherheitsstandards beim Zugriff auf die ePA für alle.

Kelber musste nach nur einer Amtszeit seinen Stuhl räumen, offenbar weil es innerhalb der SPD-Fraktion Vorbehalte gegen eine zweite Amtszeit gab. Auch Bundesgesundheitsminister Lauterbach räumt ein, dass er mit Kelber beim Thema ePA mehrfach über Kreuz lag. Möglicherweise war das auch ein Grund dafür, dass der Bundesgesundheitsminister die Mitspracherechte des Bundesdatenschutzbeauftragten grundsätzlich beschnitten hat.

Inzwischen fordert Kelber, der Diplominformatiker und aktuell Professor für Datenethik an der Hochschule Rhein-Sieg-Kreis ist, die derzeit geplante ePA-Testphase von einem Monat auf mindestens ein halbes Jahr zu verlängern.

Sicherheit lässt sich nicht verordnen

Ende vergangenen Jahres hatten zudem mehrere Organisationen in einem offenen Brief vor den Risiken der geplanten Gesundheitsdigitalisierung für die IT-Sicherheit und die Privatsphäre der Versicherten gewarnt. Zu den Unterzeichnenden gehören unter anderem die Verbraucherzentrale Bundesverband, die Deutsche Aidshilfe und der Chaos Computer Club. Sie mahnen, dass „die Sensibilität und Kritikalität der zugrunde liegenden Gesundheitsdaten … eine sorgfältige Risikoabwägung in Aspekten der Datensicherheit und der Privatsphäre“ erfordere.

Und auch das Fraunhofer-Institut für Sichere Informationstechnologie (Fraunhofer SIT) hatte das Sicherheitsversprechen im August unter die Lupe genommen. In einem 90-seitigen Gutachten identifiziert das Institut teils gravierende Schwachstellen, die vor dem Start der ePA noch geschlossen werden müssten.

Forderung nach mehr Sicherheit und Transparenz

Wann es dazu kommt, wird zusehends fraglich. „Das Narrativ der sicheren ePA ist nicht mehr zu halten“, betont Kastl am Ende des Vortrags. Sie erwartet nicht, dass die Sicherheitslücken vor dem Start der ePA-Testphase am 15. Januar 2025 beseitigt werden können.

Zum Abschluss ihres Vortrags mahnen Kastl und Tschirsich, dass Leistungserbringer und Versicherte die digitale Patientenakte nur dann akzeptieren und nutzen werden, wenn die Sicherheit der ePA für alle ausreichend gewährleistet ist. Das dazu notwendige Vertrauen ließe sich jedoch nicht verordnen.

Die Devise müsse lauten, eine ePA zu bauen, die tatsächlich für alle ist und deren Daten schützt. Dafür sei aber dreierlei erforderlich: Erstens müssten Sicherheitsrisiken unabhängig von außen bewertet werden. Zweitens müssten die Risiken einer ePA für alle offen und transparent kommuniziert und diskutiert werden. Und drittens müsse die elektronische Patientenakte über ihren gesamten Lebenszyklus hinweg als offener Entwicklungsprozess verstanden werden.

„Vertrauenswürdige digitale Infrastrukturen können nur entstehen“, so Kastl und Tschirsich, „wenn der Entstehungsprozess selbst Vertrauen ermöglicht.“ Ein großes Stück dieses Vertrauen ist heute verloren gegangen.

Die Arbeit von netzpolitik.org finanziert sich zu fast 100% aus den Spenden unserer Leser:innen.

Werde Teil dieser einzigartigen Community und unterstütze auch Du unseren gemeinwohlorientierten, werbe- und trackingfreien Journalismus jetzt mit einer Spende.